Les outils de scanning en ligne peuvent être des outils utiles pour identifier les fichiers ou URL malveillants. Toutefois, certains usages courants peuvent entraîner des fuites de données involontaires. Cet article donne un bref aperçu des causes de ce phénomène et des mesures que vous pouvez prendre pour l’éviter.

Quelles sont les causes des fuites de données ?

Pour fonctionner, tous les outils de scanning en ligne demandent aux utilisateurs de télécharger des informations en ligne, généralement des fichiers ou des URL. Les informations quittent ainsi immédiatement les limites de votre entreprise. En outre, de nombreuses plateformes partagent ces données avec certains de leurs utilisateurs à des fins de recherche.

Comme l’indique Virustotal, le plus grand outil de scanning en ligne à ce jour, « le contenu des fichiers ou des pages soumis peut également être partagé avec les clients premium de VirusTotal. Le corpus de fichiers créé dans VirusTotal fournit aux professionnels de la cybersécurité et aux développeurs de produits de sécurité des informations précieuses sur les comportements des cybermenaces et des logiciels malveillants émergents. Grâce à notre offre commerciale de services premium, VirusTotal fournit, aux clients qualifiés et aux partenaires anti-virus, des outils permettant d’effectuer des recherches complexes basées sur certains critères afin d’identifier des échantillons de fichiers nuisibles, d’y accéder et de les étudier de manière plus approfondie. Les entreprises peuvent ainsi découvrir et analyser de nouvelles menaces et élaborer de nouvelles mesures d’atténuation et de défense ».

Si les utilisateurs de vos entreprises téléchargent en ligne des fichiers sensibles, l’intégralité du contenu de ces fichiers pourrait donc être accessible à des tiers inconnus.

Les URL peuvent également contenir des informations potentiellement sensibles. Ce phénomène est généralement sous-estimé, car les informations sont généralement accessibles au public sur Internet. Cependant, certains outils peuvent accidentellement révéler des informations sur les habitudes de navigation de vos utilisateurs.

L’un de ces cas, qui nous a été signalé récemment, concerne le Belnet Advanced Mail Security (BAMS). Ce service a notamment pour caractéristique de vérifier les liens dans les e-mails et de faire passer l’utilisateur final par le BAMS avant d’atteindre un site potentiellement dangereux. Comme effet secondaire de cette fonctionnalité, l’utilisateur final peut rencontrer des liens qui sont précédés du domaine « [organisation name].bams.belnet.be ».

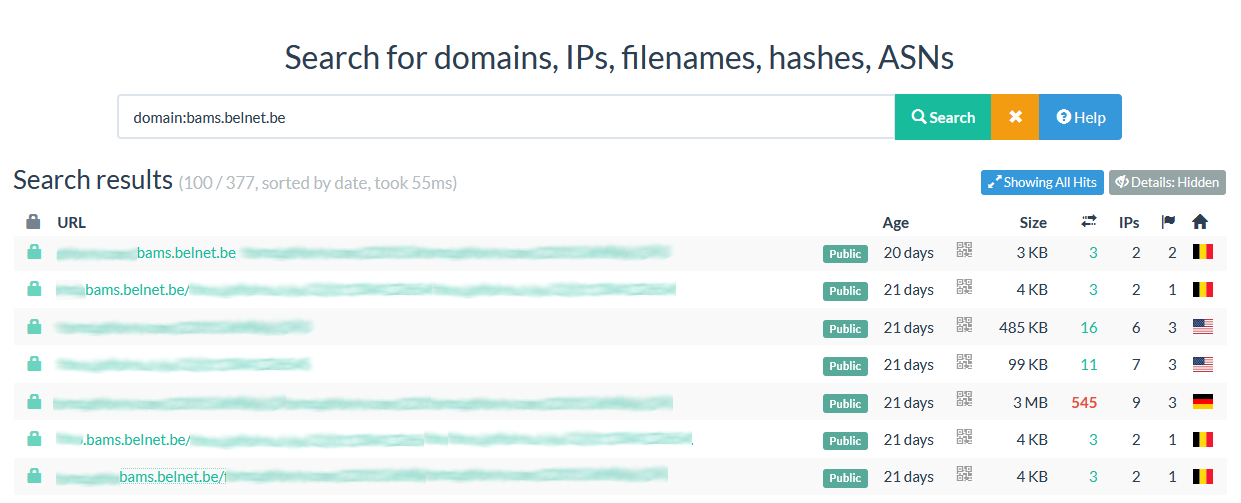

Si les utilisateurs commencent à consulter régulièrement ces URL, cela crée un ensemble de données qui peuvent être recherchées et analysées. Urlscan.io, par exemple, offre cette fonctionnalité à tout le monde :

Des tiers peuvent donc être en mesure d’obtenir des informations sur les sites que vos utilisateurs consultent. Ils peuvent même envoyer des e-mails de phishing test et vérifier si vos utilisateurs envoient ou non ces liens aux outils de scanning publics.

Comment pouvez-vous y remédier ?

En tant qu’entreprise, il est important de sensibiliser vos utilisateurs aux risques liés à l’utilisation des outils de scanning en ligne. Idéalement, vous devriez leur indiquer les personnes qu’ils peuvent contacter en interne concernant les fichiers ou les liens suspects, afin de réduire la dépendance à l’égard des outils externes.

Une formation sur les différents outils de sécurité que vous utilisez est également utile. Par exemple, si vous fournissez une solution antivirus qui permet aux utilisateurs d’analyser les fichiers localement à la demande, la connaissance d’outils tels que Belnet Advanced Mail Security leur permettra d’éviter de considérer les URL modifiées comme suspectes. Enfin, vous pouvez également former vos utilisateurs à une utilisation responsable des outils de scanning en ligne, comme nous le verrons plus loin.

Bonnes pratiques

Les utilisateurs peuvent adopter certains comportements pour éliminer ou réduire les risques liés à l’utilisation d’outils de scanning externes.

Le plus important est de ne jamais télécharger en ligne des fichiers qui pourraient contenir des informations sensibles. Par exemple, si vous recevez un fichier suspect de la part des RH, de la comptabilité ou d’un chef de projet, vous ne devriez probablement pas le télécharger, mais plutôt confirmer par d’autres moyens (par exemple, par téléphone ou en personne) si l’e-mail est légitime ou non.

Si vous décidez d’utiliser l’outil de scanning, vous pouvez utiliser certaines options pour le rendre plus sûr. Par exemple, urlscan.io, vous permet de choisir le niveau de visibilité de votre recherche, c’est-à-dire qui peut consulter les URL que vous avez vérifiées. Par défaut, ce niveau est public, mais vous pouvez le rendre privé en quelques clics :

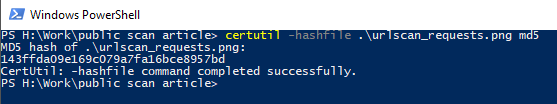

Pour les fichiers, la plupart des outils vous permettent d’effectuer des recherches sur les hachages de fichiers. Dans ce cas, au lieu de télécharger en ligne le fichier lui-même, vérifiez si le fichier a déjà été téléchargé par quelqu’un d’autre en utilisant le hachage comme « identifiant unique ». Les résultats ne sont pas tout à fait complets, car il faut qu’une autre personne ait reçu le même fichier, mais cela permet de détecter une campagne de phishing tout en éliminant le risque de fuite accidentelle de données.

Le hachage d’un fichier peut être obtenu de plusieurs façons, par exemple sous Windows en utilisant la commande : « certutil -hashfile [nom du fichier] MD5 » dans Powershell ou cmd.

Les utilisateurs de Linux peuvent utiliser « md5sum [nom du fichier] » Le résultat de 32 caractères peut ensuite être copié-collé dans la barre de recherche de l’outil en ligne.

À propos de l’auteur

Benjamin Baugnies a étudié le génie civil à Louvain-la-Neuve et travaille depuis 6 ans comme analyste en sécurité chez Belnet. Outre les opérations de sécurité quotidiennes, il a travaillé sur des projets tels que l’analyse des vulnérabilités, la surveillance des flux nets et la protection contre les DDoS. En dehors du travail, on peut souvent le trouver sur un court de tennis, en cuisine ou en train de jouer à un jeu en ligne.